Geschätzte Lesezeit 6 Minuten

IT-Sicherheit: Mit der 4×6-Methode Bedrohungen analysieren

Unbequem und lästig – IT-Sicherheit muss gegen eine Menge Vorurteile kämpfen. Dabei könnte es so einfach sein. Johannes Geiger hat eine Verfahrensweise entwickelt, die es auch Nicht-Spezialisten und -Spezialistinnen ermöglicht, mit wenig Aufwand vollumfänglich Risiken zu analysieren: Die 4×6-Methode. Wie sie funktioniert und was sie so effektiv macht, erklärt er in seinem Artikel.

Wie viel Security braucht es?

IT-Sicherheit hat ein Image-Problem. Die dafür benötigten Aufwände erbringen häufig keine unmittelbar sichtbaren Erträge. Im Gegenteil: Sie sind unbequem. Diskussionen drehen sich meistens um die Frage „Wie viel Security braucht es?“ und Sicherheitsmaßnahmen müssen gerechtfertigt werden. Selbst standardisierte Vorgaben stoßen auf Widerstand, – obwohl sie eigentlich genau diese Einzeldiskussionen verhindern sollen.

Da ist es auch nicht hilfreich, dass Security-Know-how nach wie vor dünn gesät ist. IT-Sicherheit gilt als Spezial- statt als Allgemeinwissen. Entwickler:innen wissen zwar, wie man gute Software schreibt, aber sind unschlüssig, wie man sichere Software schreibt.

Als Sicherheitsberater sitzt man zwischen allen Stühlen. Man muss dem Management erklären, wie wichtig Cybersecurity ist, den Product Ownern, dass sich die Aufwände dafür lohnen, und den Techniker:innen, wie es funktioniert.

Mit Risikoanalysen für IT-Sicherheit sorgen

Die beste Antwort auf all diese Herausforderungen ist die Bedrohungs- und RIsikoanalyse. Man betrachtet das konkrete System und sein Umfeld und findet heraus:

- Wer es angreifen will

- Was er:sie erreichen möchte

- Wie er:sie angreifen könnte

Mit etwas Hintergrundwissen zu Technik und Sicherheit lässt sich abschätzen, mit welcher Wahrscheinlichkeit diese Angriffe erfolgreich sein können. Ergänzt man dies mit den Auswirkungen eines erfolgreichen Angriffs, erhält man einen Wert für das Risiko für das betrachtete System. Damit lässt sich ableiten, wie viel Aufwand man sinnvollerweise in Schutzmaßnahmen stecken sollte – und wo diese besonders wichtig sind.

Spannungsfeld IT-Sicherheit

So einfach, so kompliziert. Wegen der angesprochenen Defizite bei der Security-Erfahrung fehlen den meisten Beteiligten im Projekt Ideen und Wissen, wie Angriffe funktionieren. Im Gegenzug kennen hinzugezogene Sicherheitsexpert:innen das System nicht gut genug, um alle Angriffspunkte zu identifizieren. Bei größeren Systemen verliert man außerdem schnell den Überblick. Betrachtet man deshalb das System abstrakt, gewinnt man zu wenige Erkenntnisse, um eine brauchbare Wahrscheinlichkeitseinschätzung treffen zu können.

Aus diesem Grund bauen viele Methoden zur Bedrohungsanalyse auf Katalogen von Angriffsmöglichkeiten, die man im eigenen System suchen soll, auf. Nur: Diese Kataloge wurden von Sicherheitsexperten geschrieben. Sie sind zwar umfassend, aber ziemlich abstrakt und von der täglichen Arbeit nicht sicherheitsaffiner IT-ler weit entfernt.

Die 4×6-Methode schließt Lücke in der Sicherheitsbetrachtung

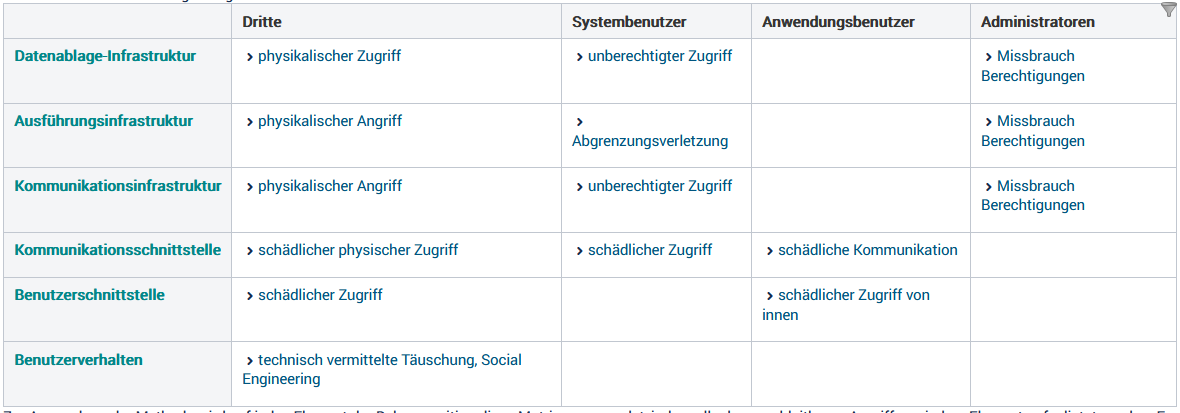

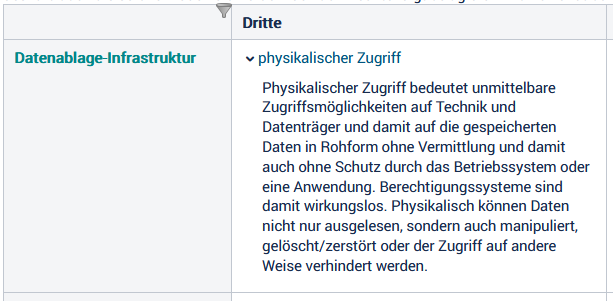

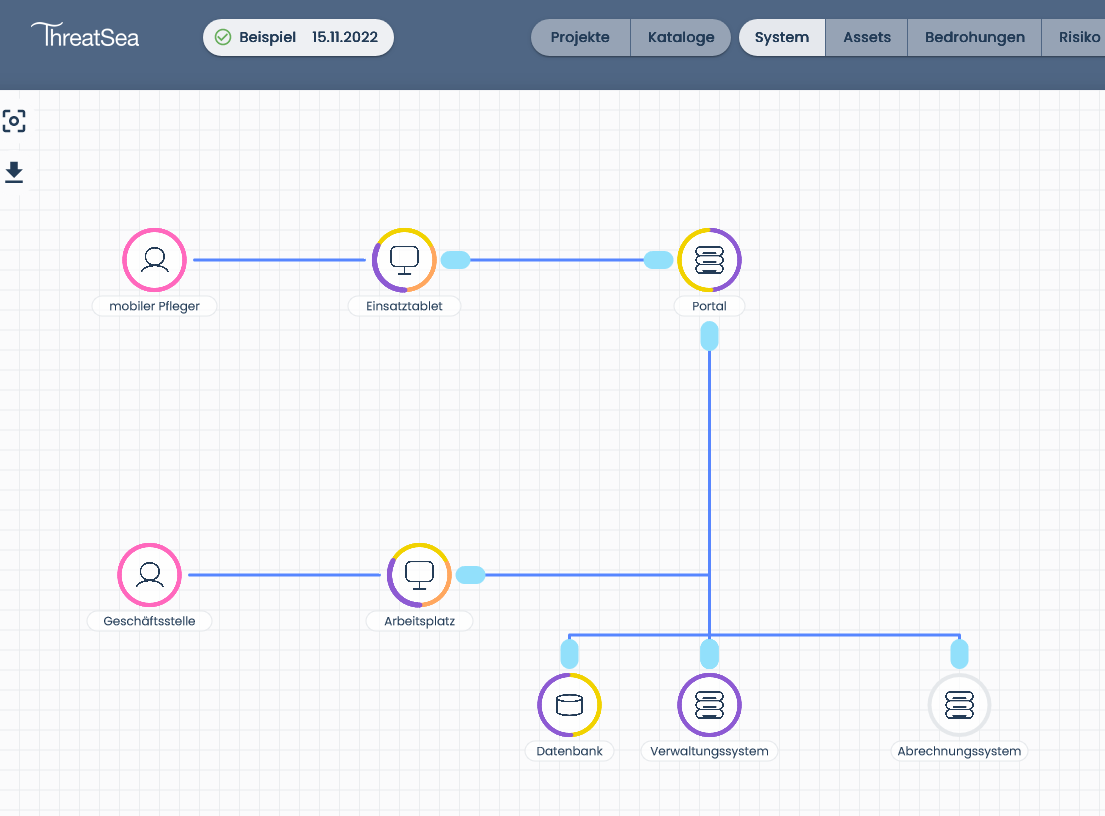

Die 4×6-Methode von MaibornWolff tritt an, hier eine Lücke zu schließen. Sie ist aus langjähriger Erfahrung in der Analyse der Sicherheit von Projekten entstanden. Man kann beobachten, dass auch in völlig unterschiedlichen Systemen immer wieder ähnliche Muster an Bedrohungen auftreten. Sie fokussieren sich auf sechs Klassen von Angriffspunkten, die in allen IT-Systemen vorkommen. Auf diese Gemeinsamkeiten verallgemeinert man die Beschreibung des betrachteten Systems. Und nutzt dabei eine Begriffswelt, in der sich auch Nicht-Sicherheits-Expertinnen und -Experten auskennen.

Durch die vorgegebenen Angriffsbeschreibungen ist die Einstiegshürde für Nicht-Sicherheitspersonal erfreulich niedrig. Die abzuleitenden konkreten Beschreibungen erlauben allen Beteiligten, sich mit der Analyse zu identifizieren. Einfache 5er-Skalen für Schaden und Erfolgswahrscheinlichkeit erleichtern die Abschätzung und bringen gleichzeitig ausreichend Transparenz gegenüber Entscheider:innen.

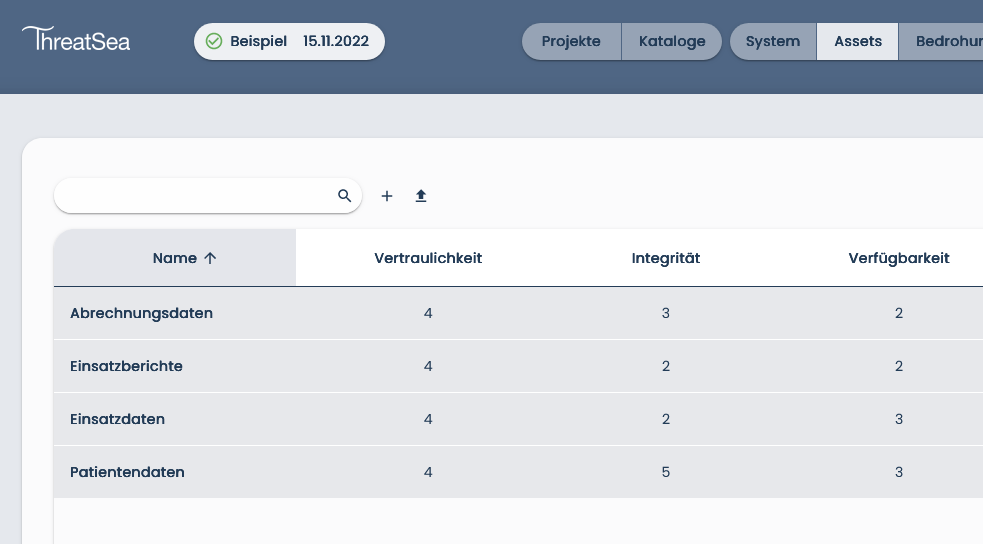

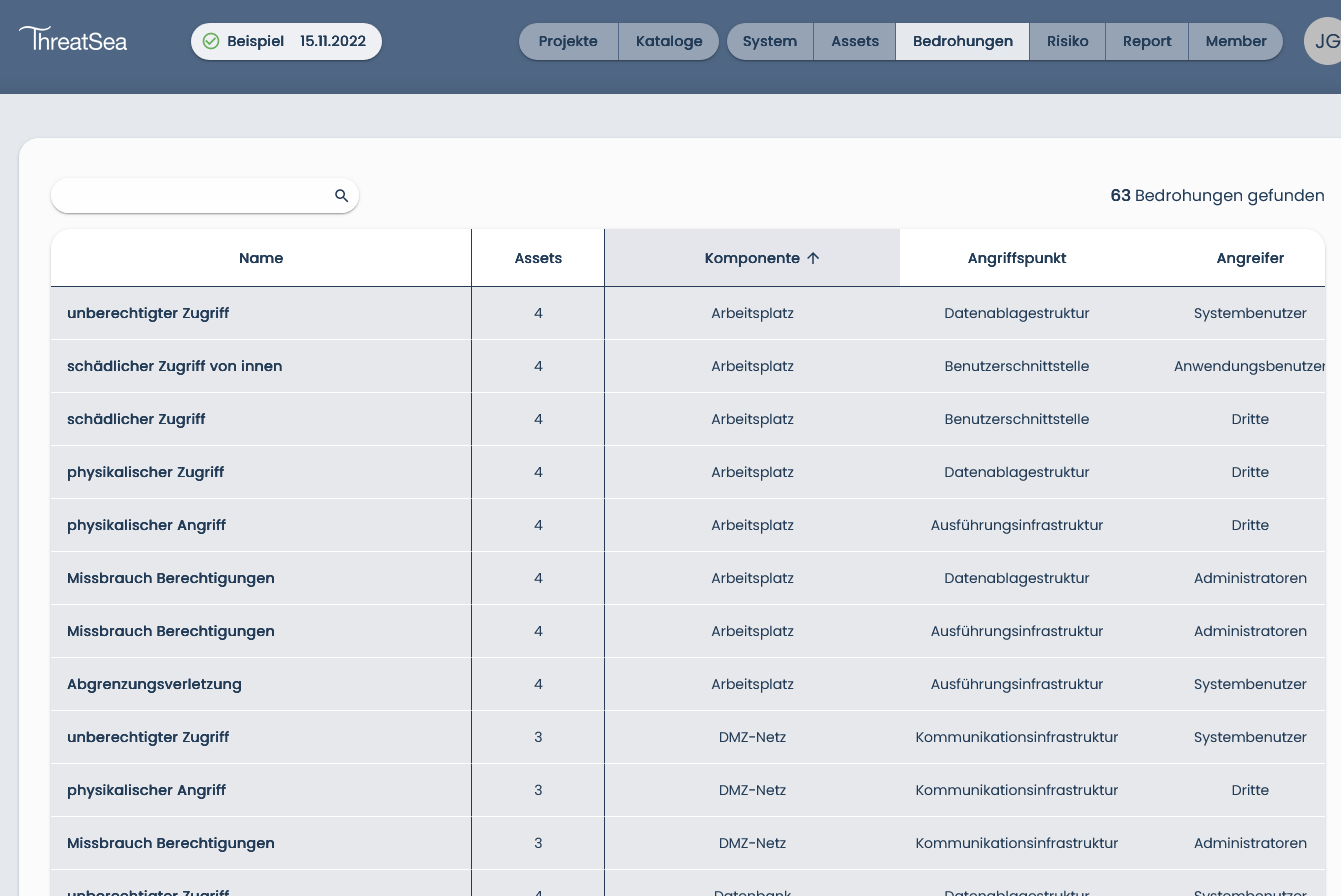

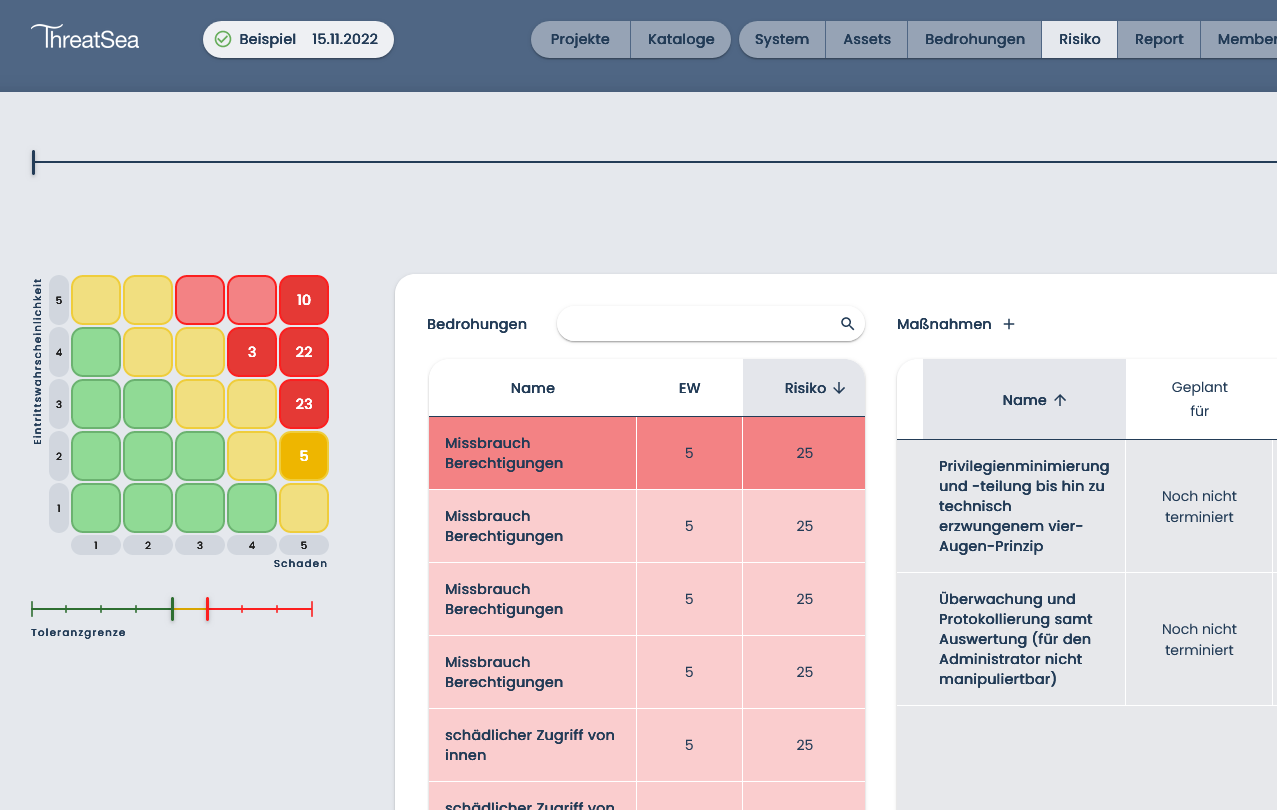

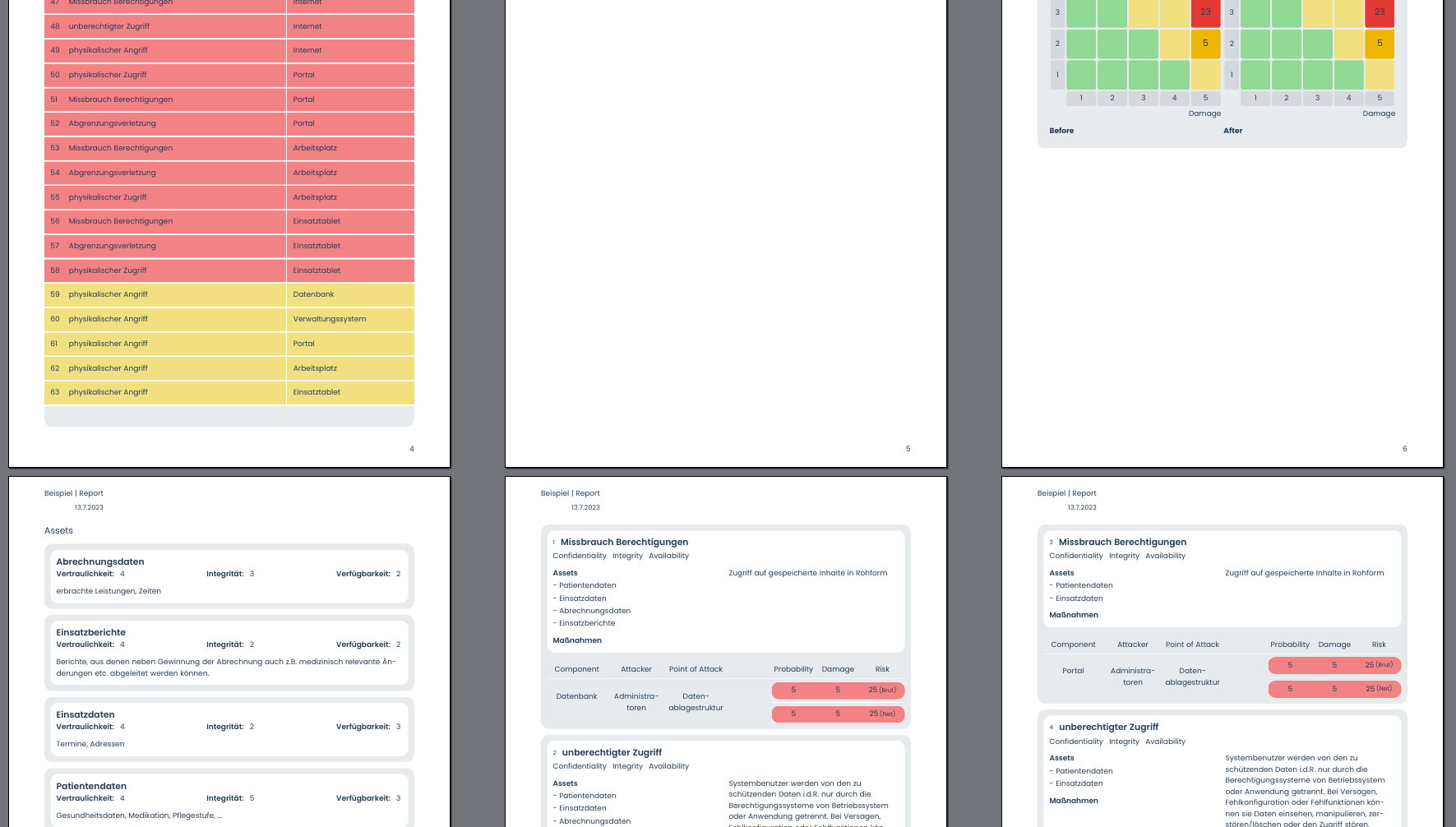

Mit ThreatSea Risiken darstellen

Natürlich führt der Anspruch der Vollständigkeit der Methode bei etwas komplexeren Systemen schnell zu einer großen Menge von Bedrohungen, die abzuarbeiten sind. Dafür gibt es das Softwaretool ThreatSea, das speziell auf die 4×6-Methode zugeschnitten ist und deren Anwendung enorm erleichtert. ThreatSea kann auf einem Systembild die Bedrohungen der 4×6-Matrix anwenden. Das Tool verwaltet diese über den gesamten Prozess bis hin zur Darstellung einer Restrisikomatrix.

Mit erträglichem Aufwand für Sicherheit in der IT sorgen

In Summe erhält man mit vertretbarem Aufwand ein Dokument, das alle Bedrohungen für das System erfasst und in einer für alle Beteiligten verständlichen Form präsentiert. Die Bedrohungen sind gemäß den entstehenden Risiken priorisiert. So lassen sich angemessene Maßnahmen ableiten und das verbleibende Restrisiko darstellen. Auf die eingangs diskutierte Frage „Wie viel Security braucht es?“ gibt es jetzt die Antwort: „So viel, dass alle Risiken verringert werden, die größer sind als das für alle akzeptable Risiko. Für das akzeptable Risiko und alle niedrigeren Risiken kann auf Maßnahmen auch verzichtet werden.“